WireGuard na routerech MikroTik

Článek popisuje svépomocné zprovoznění VPN na WireGuard na zařízeních MikroTik s verzí RouterOS 7 a vyšší. (v nižších verzích RouterOS není k dispozici, musíte upgradovat RouterOS). Tato fenomenální VPN je velmi rychlá, bezpečná a snadno nastavitelná v domácem prostředí.

Pokud patříte mezi domácí uživatele a přemýšlíte jak získat přístup do domácí sítě z internetu je WireGuard v současnosti jednou z nejsnažších voleb. Ideální je zejména pro bezpečný přístup k domácí NAS nebo chytré domácnosti když nejste zrovna doma.

Co budeme potřebovat?

Hardware

Nějaký MikroTik router (verze Router OS 7, pokud máte starší, upgradujte firmware)

Jakýkoliv Android, iOS telefon

Jakýkoliv PC, NTB s jakýmkoliv OS

Software

WireGuard VPN

Internetové připojení a veřejná IPv4 adresa (pokud nemáte, zažádejte u vašeho poskytovatele internetu)

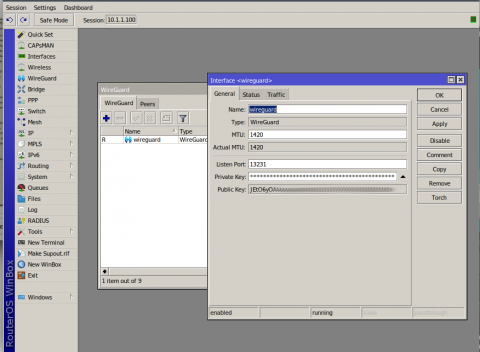

Přihlašte se na svůj router MikroTik. Doporučujeme nepoužívat webové rozhraní a používat na správu WinBox (více zde). Nicméně postup je identický. Přejděte na záložku WireGuard a ikonu + pro přidání nového WireGuard připojení. Pojmenujte si nastavení, např. wireguard a zkopírujte si někam Public Key.

Tip: Místo standardního WireGuard portu (13231) nastavte jiný - vlastní port někde nad 20000. Pro tento tutoriál jsme použili 33333. Tyto vysoké porty nebývají tak často skenované (náročnost na výkon) jak běžné porty do 10000, takže je možné WireGuard lépe uchránit. V obrázku níže je standardní port, změňte jej.

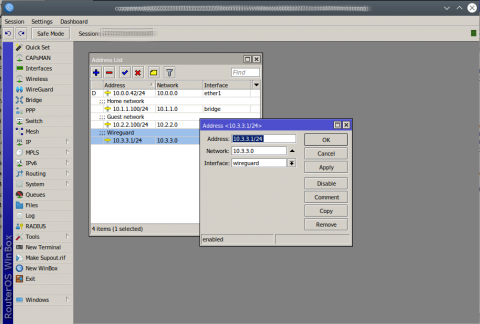

Dále musíme v IP → Addresses přidat ikonou + novou adresu pro rozhraní WireGuard. Zvolíme unikátní rozsah a začneme např. jedničkou viz příklad:

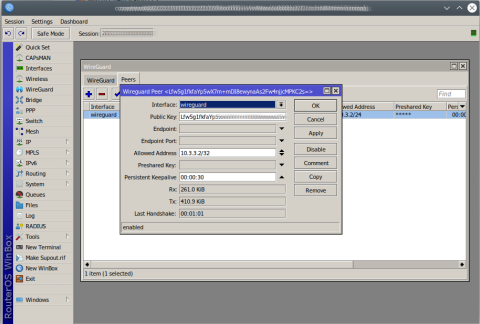

V konečném kroku přídáme protistranu tzv. "Peera". Přepněte se na kartu Peers. Zde potřebujete znát Public Key daného klientského zařízení (např. telefon, ntb, pc, tablet - podívejte se do aplikace vašeho klienta viz návody v levém menu). Opište Public Key a přidelíte mu adresu povolenou pro WireGuard síť. Měla by mít unikátní rozsah:

Poslední nastavení na závěr:

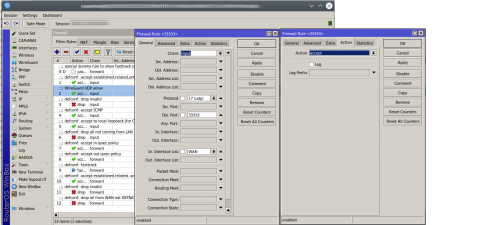

Pokud máte v MikroTiku defaultní firewall -> tedy používáte Quick Setup, který vám vygeneruje i výchozí firewall, musíte povolit UDP port pro WireGuard. V našem případě port 33333. Přejděte do IP -> Firewall a přidejdte opět přes ikonu + nové pravidlo, viz příklad níže:

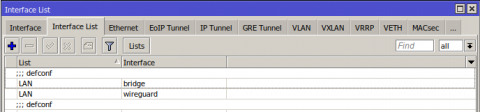

A pokud chcete přistupovat z připojení WireGuard i do lokální sítě (pravděpodobně ano), musíte přidat wireguard interface jako součást vaší lokální sítě. To se dělá v nabídce Interfaces -> Interface List. Klikněte + a přidejte wireguard do lokální sítě, v tomto případě "LAN".

Toď vše!

Nastavte si teď klienta dle typu telefonu nebo počítače. Návody viz v levém menu

PS: Část domácnosti může mít svůj MikroTik router ještě za dalším routerem od poskytovatele internetu. V tomto případě je potřeba přesměrovat port "Port forward" z vnějšího routeru poskytovatele na váš MikroTik. Toto nastavení závisí od typu routeru a pokud si nevíte rady, podpora poskytovatele internetu by vám s tím měla pomoci. Potřebujete přesměrovat zvolený UDP port (v našem případě 33333) na vnitřní router MikroTik opět na port port 33333.

Komentáře

Přidat komentář