OpenVPN na routerech MikroTik

Připojte se k MikroTiku přes webové rozhraní. Můžete použít webové rozhraní Router OS, ze kterého jsou i následující screeny, nebo aplikaci Winbox. Výchozí port pro OpenVPN je 1194. Můžete jej jakkoliv změnit, ale nezapomeňte jej povolit na firewallu. V sekci IP-> Firewall přidejte následující řadek:

Firewall

Chain: input

Protocol: (6) tcp

Dst.Port: 1194

Action: accept

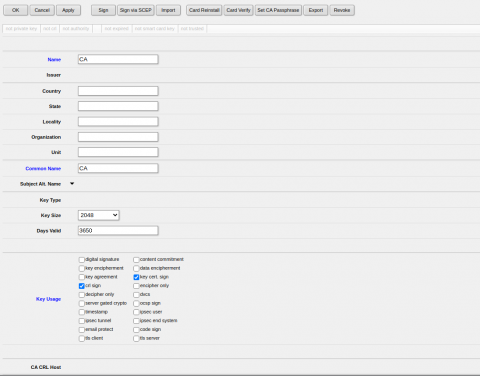

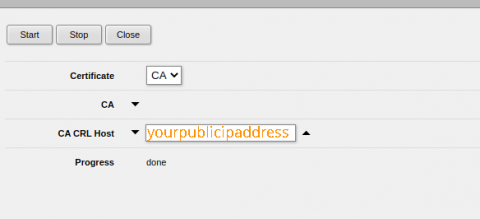

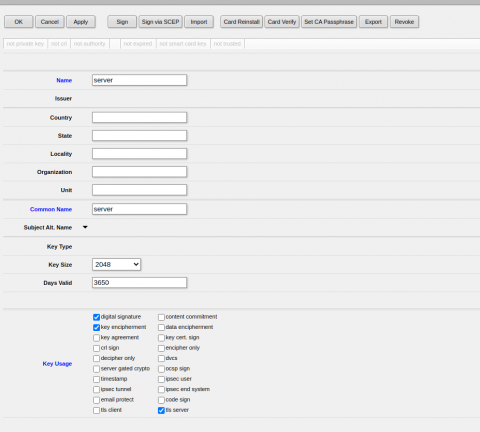

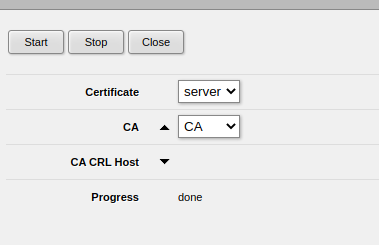

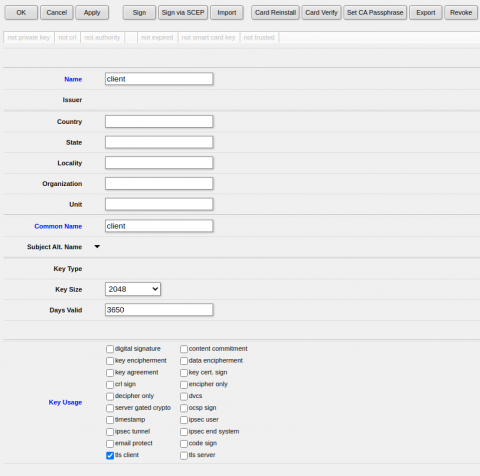

1) Certifikáty

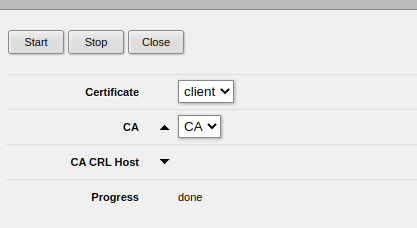

Nejdříve si vytvoříme certifikáty ca, server a client (můžete použit libovolné názvy). V System -> Certificates, klikněte na Add new a po vyplnění polí jej hned podepište pomocí volby Sign.

CA

Server

Client

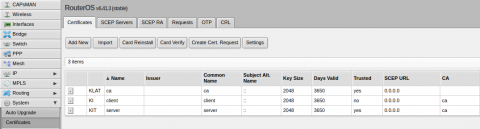

Celé by to mělo vypadat nějak takhle:

Po rozkliknutí jednotlivých certifikátu máte možnost provést Export. Tím se certifikáty uloží do souboru a naleznete je pod záložkou Files.

Tip: Pro vygenerování client.key souboru (pokud chcete chránít client.key + heslo uživatele, je nutné u exportu zadat heslo dlouhé minimálně 8 znaků. Tím se spolu s *.crt vygeneruje i *.key soubor.

Certifikáty si stáhněte do počítače v sekci Files.

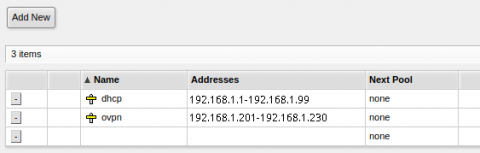

2) Rozsah adres

Pro VPN si vytvoříme vlastní rozsah adres. Pokud máte primární rozsah "Pool", například 192.168.1.1-100, můžete si vytvořit jiný nebo použít nějakou část stávajícího rozsahu, např. 192.168.1.201-230 atp. Nastavení se provádí v IP -> Pool

3) Vytvoření profilu a spuštění VPN služby

V PPP -> Profiles vytvořte nový profil pomocí "Add new". Vyplňte libovolný název a nastavte Local Address na adresu, která není obsazena a není ani v žádném rozsahu. V tomto příkladu je použitá adresa 192.168.1.200. V Remote address vyberte rozsah (pool) z předešlého bodu.

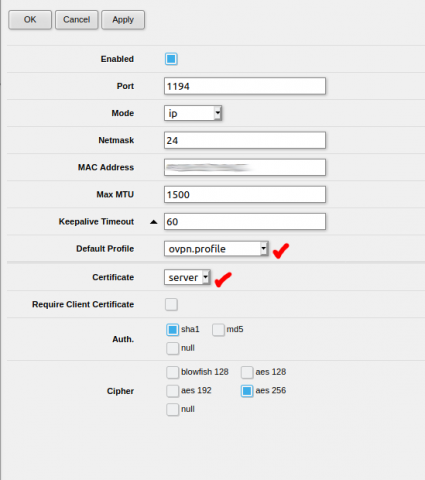

Pak v záložce PPP -> Interface -> OVPN server zaklikněte "Enabled", zvolte si port (na obrázku default) a

vyberte VPN profil a server certifikát. Auth a Ciper zvolte dle obrázku.

4) Účty pro VPN

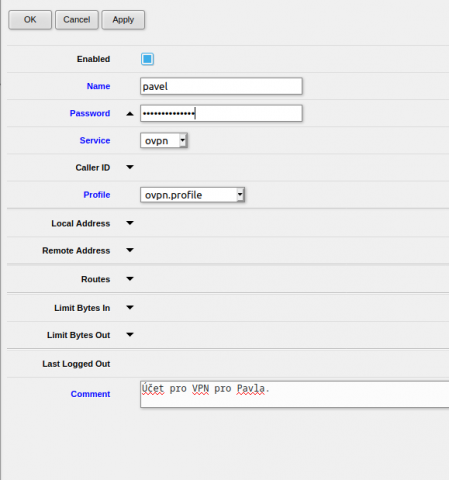

V záložce PPP -> Secrets přidejte pomocí "Add new" nového uživatele. V tomto příkladu vidíme, jak by mohl vypadat účet pro Pavla. Nezapomeňte zvolit heslo, vybrat službu a profil.

To je vše!!!

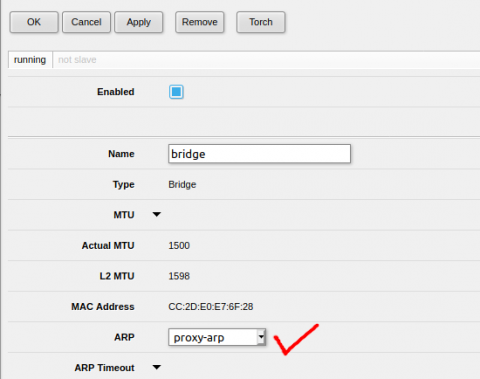

Tip: Aby mohli uživatelé připojení přes VPN přistupovat do vašeho primárního rozsahu, kde máte například smart home, NAS atp., musíte ještě udělat jedno nastavení, a to v Interfaces na "bridge" nastavit v sekci ARP - proxy-ARP

5) Konfigurační soubor

Aby uživatelé, kterým dáte přístup, to měli co nejsnazší, vytvořte konfigurační soubor, např. VPN.ovpn, kde budou následující údaje. Oranžové údaje nahraďte svoji vnější adresou a svými obsahy certifikátů vygenerovanými na MikroTiku.

client

remote VerejnaAdresaVpnServeru 1194

auth-user-pass

cipher AES-256-CBC

dev tun

proto tcp

nobind

auth-nocache

script-security 2

persist-key

persist-tun

redirect-gateway autolocal def1

redirect-gateway def1

<ca>

-----BEGIN CERTIFICATE-----

//zde vlozte certifikat

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

//zde vlozte certifikat

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN ENCRYPTED PRIVATE KEY-----

//zde vlozte certifikat

-----END ENCRYPTED PRIVATE KEY-----

</key>

Tip: V komentářích pro OpenVPN Community klienta pro Windows doporučují přidat pro správnou funkci ještě tyto parametry:

data-ciphers AES-256-CBC

remote-cert-tls server

tls-client

Soubor pošlete emailem uživateli a sdělte mu také uživatelské jméno a heslo. Nejlépe separátně přes SMS. Postup pro nastavení přístupu do VPN sítě na Androidu i iOS najdete na tomto blogu také.

Komentáře

Přidat komentář